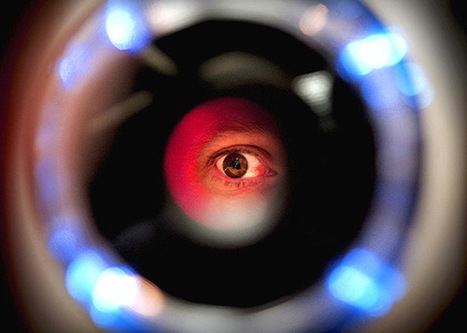

“Il ne faut pas se limiter à regarder le doigt qui clique, mais s’intéresser à l’individu qui agit.” Cette phrase du publicitaire Marc Drillech résume à elle seule l’inquiétante progression de l’usurpation d’identité numérique qui touche chaque année environ 210 000 Français. Les techniques comme la fouille de poubelles ou le vol de cartes de crédit semblent bien désuètes à l’ère d’Internet. Que ce soit par ego ou par appât du gain, les cyber-usurpateurs ont plus d’un tour dans leur sac pour récupérer nos données sensibles.

Utiliser la manipulation psychologique (ingénierie sociale), profiter du manque de connaissances informatiques, exploiter les failles des logiciels de sécurité sont autant de procédés permettant de récupérer les précieux sésames que sont noms et prénoms, adresses et coordonnées bancaires. Les escrocs récupèrent alors vos précieux codes et procèdent au piratage de vos données personnelles. Selon une étude, 52% piratent le compte bancaire de leurs victimes, 22% usurpent l’identité d’un autre pour contracter un emprunt et 11% touchent des prestations sociales en toute illégalité.

Petit tour d’horizon des méthodes d’usurpation d’identité sur Internet et des moyens juridiques mis en œuvre pour lutter contre ces “Martin Guerre du Web” ((L’affaire Martin Guerre est une affaire judiciaire d’usurpation d’identité, jugée à Toulouse en 1560.)) :

Les méthodes utilisées par les cyber-usurpateurs

En premier lieu ce sont les renseignements postés sur les réseaux sociaux qui attirent les usurpateurs car il n’y a “qu’à se baisser pour les récupérer”. En effet, si 62% des Français déclarent détruire les informations personnelles et confidentielles dont ils n’ont plus besoin, ils sont malgré tout majoritaires à exposer leurs vies privées sur la toile.

Phishing

Plus sophistiqué, le phishing ou “hameçonnage” en français reste la méthode la plus répandue pour usurper l’identité d’un internaute. Pour harponner la victime, l’usurpateur envoie de faux courriers électroniques en faisant croire que ceux-ci proviennent d’un établissement commercial ou bancaire, dans lesquels il demande au destinataire de communiquer son identifiant et son mot de passe, en prétextant un contrôle de sécurité de son compte. Pour éviter d’être repérés, les pirates prennent soin de réaliser l’envoi via un “PC zombie”, c’est-à-dire un PC piraté. Celui-ci peut appartenir à un particulier ou à une entreprise.

Un autre subterfuge consiste à pirater un site Internet par le biais d’un vers, virus ou cheval de Troie afin d’y introduire un lien malveillant, qui renvoie vers un site administré par le phisher dès lors que l’on clique dessus. Certains fraudeurs n’hésitent pas à contrefaire un site Internet (banque, fournisseur d’accès à Internet, trésor public, EDF, etc.) en imitant l’original en tous points (graphisme, logo, etc.) et en enregistrant un nom de domaine très proche de celui du site légitime, afin de duper la vigilance des internautes.

Pharming

Le pharming consiste à pirater le nom de domaine d’un site Internet. On parle alors d’empoisonnement du cache DNS (Domain Name Service), qui permet de traduire l’URL d’un site Internet en adresse IP. Ainsi, alors même qu’il a entré la bonne adresse d’un site Internet, l’internaute est redirigé automatiquement vers un site frauduleux. Une variante du pharming consiste à introduire un logiciel malveillant (malware) dans l’ordinateur de l’utilisateur. Dans ce cas c’est ce logiciel qui se charge de rediriger l’internaute vers le site contrefait, à chaque tentative de connexion vers le site original.

Vishing et Smishing

Le vishing – provenant de la contraction des termes « voice » (voix) et « phishing » – est une technique d’usurpation d’identité utilisant le téléphone et non Internet. L’usurpateur met en place un serveur vocal qui compose de manière aléatoire des numéros de téléphone. Lorsqu’une personne décroche, un message enregistré sur une boîte vocale et présenté comme provenant d’une entreprise ou institution légitime, invite le destinataire à composer un numéro de téléphone. Quand la victime appelle ce numéro, un répondeur automatique lui demande de saisir des informations personnelles telles qu’un numéro de compte, un mot de passe ou toute autre information, à des fins prétendues de « vérification de sécurité ». Une variante de ce procédé, dénommée « smishing », consiste à envoyer des SMS présentés comme provenant d’une entreprise commerciale ou d’une banque, et invitant la victime à répondre en fournissant ses informations personnelles.

L’adaptation de la législation pour lutter contre l’usurpation d’identité numérique

Avant la loi LOPPSI 2 du 14 mars 2011 : un vide juridique

On utilise fréquemment le terme de “vol d’identité”, pour désigner l’utilisation frauduleuse de l’identité d’un tiers. Cependant c’est à tort que le mot “vol” est employé dans ce type de cas. En effet l’article 311-1 du Code pénal sanctionne le délit de vol en précisant que seule la chose d’autrui peut être soustraite. Si le terme de “chose” reste assez vague, cette définition ne concerne cependant que les biens meubles pouvant être déplacés (voiture, sac à main, argent liquide, etc.), ce qui exclut l’identité d’un individu.

Seul l’article 434-23 du Code pénal semble se rapprocher de l’incrimination d’usurpation d’identité en condamnant de cinq ans d’emprisonnement et de 75 000 euros d’amende le fait de prendre le nom d’un tiers avec l’intention de faire peser sur lui des sanctions pénales. Que l’usurpateur agisse par vengeance ou par malveillance, on constate que ce délit ne peut s’appliquer à la cyber-usurpation. En effet il ne s’agit pas de faire courir un risque judiciaire à l’individu dont l’identité a été usurpée, mais bien d’obtenir de cette personne un avantage financier.

Ceci montre qu’il existait un vide juridique notable en matière d’usurpation d’identité sur Internet. Les rares décisions judiciaires dans ce domaine illustrent parfaitement l’impuissance des juges à sanctionner les phishers et pharmers en tous genres. Ainsi, dans une affaire où un étudiant avait contrefait le site d’une institution bancaire et avait tenté de détourner les virements des clients à son profit, les juges parisiens (( TGI de Paris, 2 septembre 2004.)) n’ont retenu que la tentative d’escroquerie et l’accès frauduleux à un système de traitement automatisé des données. Par ailleurs, ces même juges ((TGI de Paris, 21 septembre 2005, Microsoft Corp./ Robin B.)) ont retenu le délit de contrefaçon de marque à l’encontre d’un individu ayant contrefait le site de la messagerie MSN de la société Microsoft afin de récupérer les données personnelles des abonnés.

La loi LOPPSI 2 du 14 mars 2011 : un nouveau cadre législatif

Ce constat a abouti à l’introduction, dans la Loi d’Orientation et de Programmation pour la Performance de la Sécurité Intérieure du 14 mars 2011 (article 226-4-1 du Code pénal), d’une sanction d’un an d’emprisonnement et de 15 000 € d’amende, pour quiconque usurpe l’identité d’un tiers ou fait usage d’une ou plusieurs données de toute nature permettant d’identifier ce tiers, en vue de troubler sa tranquillité ou celle d’autrui, ou de porter atteinte à son honneur ou à sa considération. Bien entendu ce texte s’adapte parfaitement au Web, et ce sont d’ailleurs sur les réseaux sociaux qu’ont eu lieu les premières condamnations. Ainsi, un jugement du Tribunal de grande instance de Paris a été émis à l’encontre de l’auteur d’un compte Facebook présenté frauduleusement comme celui de l’humoriste et acteur Omar Sy ((TGI de Paris, 24 novembre 2010.)). Par ailleurs, les juges parisiens ont également condamné Twitter ((TGI de Paris, 4 avril 2013.)) à communiquer sous astreinte les informations personnelles relatives à l’auteur d’un faux profil sur son réseau social. En l’espèce, un cyber-usurpateur avait posté près de 5 000 tweets en utilisant le compte d’un autre, et était allé jusqu’à communiquer avec des followers par SMS. Il est à noter que ces deux jugements ont donné lieu à des sanctions civiles.

LW

Je crois que tout est devenu facile avec les avancées de la technologie. Tous les secteurs d’activités qui existent ont pu en profiter en fait. Et ce, même les pirates et les escrocs. Du coup, il faut toujours rester très prudents.

En ce moment, même les pros en informatique n’arrivent plus à résoudre certains problèmes en ce qui concerne les virus utilisés par les agents de Cybersécurité. Et je crois que ceci pourrait les aider.

L’usurpation d’identité est très répandue en ce moment. Les hackers trouvent toujours des trucs pour nous arnaquer. Pourtant, il y a des effractions que nous ne sommes pas en mesure de condamner si la personne est à l’étranger. Du coup, je me demande s’il n’y a pas de convention pour y remédier.